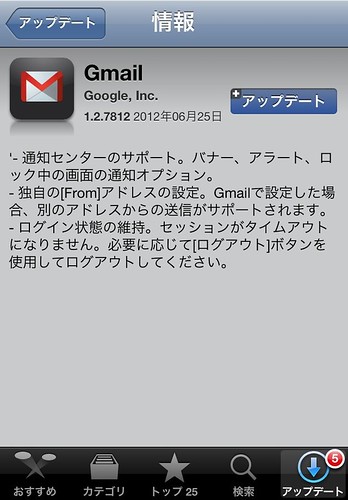

朝アップデートを確認してみたら、Gmailアプリが久々のアップデート。

バグフィックスかと思いきや、通知センターへの完全対応キタ━━━━(゚∀゚)━━━━ッ!!

カテゴリ: 仕事効率化

価格: 無料

これで勝つる!と思い、色々実験してみた。

続きを読む10日ほど使ってみたが、プッシュは驚くほど正確だね。

圏外からの復帰時にプッシュするかどうかはちょっとわかんないけど。

Exchangeよりも正確にプッシュする。

関連記事

【imoten】Prowlを使ってメールプッシュの実験 続きを読む

現在のimoten+Gmailアカ2つバージョンの設定で特にメールづまりもなく運用していたのだが、正確にプッシュしているかどうかと、Prowl自体のプッシュの正確性を実験することにした。

なるべく正確な方がいいし。

【Prowl】imotenが1.1.37にバージョンアップ【対応】

Prowl: Growl Client

Prowl: Growl Client

imotenが1.1.37にバージョンアップ。

1.1.36とは違い、新機能が追加された。

Androidアプリ Notify My Android, iOS向けのProwl を使って通知を行う機能を追加

続きを読む

imoten設定記事をリンクしてくれてる人が結構いて、Refererで飛んで読ませてもらってるんだけど、ドコモショップでiモードとiモード.netを契約するときに躓く人が多いみたいね。

一応契約変更する時のコツがあるから、一応それを書いてみようかな。

契約はXiで行うものと仮定します。

FOMAでの契約はバリューとかややこしいので。

続きを読む

せっかく正規のSSL証明書をゲットしたので、imotenの送信メールをSSL化してくれているソフトStunnelにも適用してみよう!

という記事。

ま、別に正規のSSL証明書にしても対して意味は無いんだけどw

実用性は特になく、自己満足の世界なので別にしなくても構いません。

※注意

この設定はブログ主はさくらインターネットのVPS![]() (CentOS6)での環境で行なっています。

(CentOS6)での環境で行なっています。

【iPhone】imotenの送信メールをSSL化する【docomoメール】

【セキュリティ】sshでのrootログインを禁止する【乗っ取り対策】

での設定によりsshでのrootログインを禁止したので、スーパーユーザー(root)に権限を昇格させる。[kuzunoha(ユーザー名)@ ~]$ su エンターキー

rootバスワードを入力する。

[root@ kuzunoha]#

になればrootに変更された。

カレントディレクトリに移動。

[root@ kuzunoha]# cd エンターキー

カレントディレクトリに移動し、rootでログインした時と同じ

[root@ ~]#

になる。

Stunnelにルート証明書と中間証明書を認識させるため、一つにまとめる。

証明書を保存しているディレクトリに移動。

[root@ ~]# cd /etc/pki/tls/certs/ エンターキー

ディレクトリcertsへ移動した。

中間証明書sub.class1.server.ca.pem ルート証明書ca.pemを結合した証明書stunnel.pemを作成する。

[root@ certs]# cat sub.class1.server.ca.pem ca.pem > stunnel.pem エンターキー

stunnel.pemが作成された。

stunnelに正規の証明書を適用する。

[root@ ~]# vi /etc/stunnel/stunnel.conf エンターキー

以下2行を一番上に挿入。

CAfile=/etc/pki/tls/certs/stunnel.pem

key=/etc/pki/tls/certs/server.key

以下を書き換え。

cert=/etc/pki/tls/certs/startssl.crt

:wqで保存。

stunnelを再起動する。

[root@ ~]# /etc/init.d/stunnel start エンターキー

[OK]が出れば成功。

設定→メール/連絡先/カレンダー→imotenのアカウント→送信メールサーバーのSMTPをタップ。

送信メールサーバーのホスト名をマイドメインに変更。

送信テストし、届けば成功。

メール送信の時にいちいちWarningが出るわけじゃないので、変えても変えなくても使い勝手は変わらない。

完全に自己満足の世界だけど、どうしても正規のSSL証明書を使いたい!という方はどうぞ。

DTIのVPS![]() にimotenを設定してdocomoメールが送受信出来るようになったのはいいが、そのまま放置しておくと悪意のあるユーザーに乗っ取られる可能性もある。

にimotenを設定してdocomoメールが送受信出来るようになったのはいいが、そのまま放置しておくと悪意のあるユーザーに乗っ取られる可能性もある。

可能性を減らすためにもファイアウォールくらいは設定しておこう。

セキュリティを高く保ち、乗っ取りを防ぐのはVPSユーザーの大切な義務。

必ず適用してセキュリティを高く保つ努力をしよう。

※注意

下記設定のどちらかを終了したものとして書いています。

【Gmail】CentOS5.x(32bit)でimotenを設定して@docomo.ne.jpメールを使う【主にDTI編】

【imoten】SIMフリーiPhoneで、iモードメール@docomo.ne.jpを使ってみた。設定編【yahoo!版】

VPSにiptablesにiptablesをインストールする。

[root@ ~]# yum -y install iptables エンターキー

これでiptablesがインストールされた。

[root@ ~]# vi /etc/sysconfig/iptables エンターキー

何も書いていないまっさらなファイルが開くので、下記をコピペする。

—ここから—

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

:FIREWALL – [0:0]

-A INPUT -j FIREWALL

-A FORWARD -j FIREWALL

-A FIREWALL -i lo -j ACCEPT

-A FIREWALL -s 10.0.0.0/8 -j DROP

-A FIREWALL -s 172.16.0.0/12 -j DROP

-A FIREWALL -s 192.168.0.0/16 -j DROP

-A FIREWALL -d 255.255.255.255 -j DROP

-A FIREWALL -d 224.0.0.1 -j DROP

-A FIREWALL -p icmp –icmp-type echo-request -m limit –limit 1/s –limit-burst 4 -j ACCEPT

-A FIREWALL -p udp –sport 53 -j ACCEPT

-A FIREWALL -p icmp –icmp-type any -j ACCEPT

-A FIREWALL -p 50 -j ACCEPT

-A FIREWALL -p 51 -j ACCEPT

-A FIREWALL -p udp –dport 5353 -d 224.0.0.251 -j ACCEPT

-A FIREWALL -p udp -m udp –dport 631 -j ACCEPT

-A FIREWALL -p tcp -m tcp –dport 631 -j ACCEPT

-A FIREWALL -m state –state ESTABLISHED,RELATED -j ACCEPT

# imoten 587, SSH 3843

-A FIREWALL -m state –state NEW -m tcp -p tcp –dport 587 -j ACCEPT

-A FIREWALL -m state –state NEW -m tcp -p tcp –dport 3843 -j ACCEPT

-A FIREWALL -j REJECT –reject-with icmp-host-prohibited

COMMIT

—ここまで—

-A FIREWALL -m state –state NEW -m tcp -p tcp –dport 3843 -j ACCEPT

ここの部分はリモートログインをするためのポートを指定している。

TeraTermでログインする時のポートと言うところに記入する数字。

SSHのポートはDTIでの初期設定の3843にしてあるが、別の番号にしているのならその番号を記入すること。

ここを間違うと遠隔ログインができなくなって泣きを見る。

-A FIREWALL -m state –state NEW -m tcp -p tcp –dport 587 -j ACCEPTここの部分はメールのやり取りに使うポートを指定している。

メールは587のポートを介して使っているが、送信メールをSSL化している場合は465に変えよう。

コピペをするときに注意したいのは、コードに無駄なスペースがあってはならない。

COMMIT以降には改行もあってはならない。

これだけは注意すること!

無駄なスペースや改行があるとエラーが出て起動しない。

[root@ ~]# /etc/rc.d/init.d/iptables start エンターキー

でiptablesをリスタートする。

iptables: ファイアウォールルールを適用中: [ OK ]

と出れば成功。

もし失敗したら、iptablesのなかに無駄なスペースがないか探し、再起動する。

[root@ ~]# /etc/rc.d/init.d/iptables restart エンターキー

iptables: ファイアウォールルールを消去中: [ OK ]

iptables: チェインをポリシー ACCEPT へ設定中filter [ OK ]

iptables: モジュールを取り外し中: [ OK ]

iptables: ファイアウォールルールを適用中: [ OK ]

と出力されれば成功。

[root@ ~]# iptables -L エンターキー

を行い、ずらっと文字列が出てくれば起動している。

借りたままだとなんのセキュリティ設定もされていない。

乗っ取られるとスパムメールをビシバシ送られたりするので気をつけよう。